大数据伦理风险分析

- 前言

- 一、大数据伦理

- 二、大数据技术伦理风险

- 算法安全性、可信赖性及稳定性风险及其应对

- 算法风险的表现

- 算法风险的危害

- 算法风险的应对

- 算法的可解释性风险及其应对

- 算法可解释性风险的内容

- 算法可解释性风险的损害

- 算法可解释性风险的应对

- 算法的决策不可预见性风险及其应对

- 数据收集与储存中的泄漏风险及其应对

- 案例

- 三、 大数据应用中的伦理风险

- 算法歧视

- 算法滥用

- 利用算法对用户进行不良诱导

- 过度依赖算法

- 利用大数据开展不正当竞争

- 数据垄断

前言

大数据伦理风险分析在当前数字化快速发展的背景下显得尤为重要。随着大数据技术的广泛应用,企业、政府以及个人都在不断地产生、收集和分析海量数据。然而,这些数据的利用也带来了诸多伦理风险,如隐私泄露、数据滥用、算法偏见等。因此,对大数据伦理风险进行深入分析,并采取相应的防范措施,对于保障数据安全、维护社会公平正义具有重要意义。

首先,大数据的收集和处理过程中存在着隐私泄露的风险。在未经用户同意的情况下,部分企业和机构可能会收集用户的个人信息,如浏览记录、购物习惯等,进而进行精准营销或数据分析。这种行为不仅侵犯了用户的隐私权,还可能导致用户的个人信息被滥用或泄露给第三方,给用户带来损失。因此,加强数据收集和处理的合规性监管,确保用户数据的合法使用,是防范隐私泄露风险的关键。

其次,大数据的利用过程中存在数据滥用的风险。一些机构可能会利用手中的大数据资源,对用户进行过度分析或不当利用,如歧视性定价、不公平竞争等。这种滥用数据的行为不仅违反了市场公平竞争的原则,也损害了消费者的权益。因此,应建立健全数据利用的规则和标准,规范数据的使用范围和使用方式,防止数据被滥用。

此外,大数据算法也可能存在偏见,导致不公平的结果。算法偏见可能是由于训练数据的不均衡、不准确或存在歧视性等因素导致的。例如,招聘网站可能会根据历史数据推荐更适合男性的职位,造成性别歧视;信用评估系统可能会根据历史违约记录对某一群体进行不公平的评价。这些偏见不仅影响了数据的准确性和公正性,也可能导致社会不公和歧视。因此,需要加强对算法的监管和审查,确保算法的公正性和透明度。

综上所述,大数据伦理风险分析是一个复杂而重要的任务。我们需要认识到大数据技术的双刃剑效应,既要充分利用其带来的便利和效益,也要关注其带来的伦理风险。通过加强数据安全和隐私保护、规范数据利用行为、提高算法公正性和透明度等措施,我们可以有效防范大数据伦理风险,推动大数据技术的健康发展。同时,政府、企业和个人也应共同努力,加强合作与沟通,共同维护数据安全和社会公平正义。

一、大数据伦理

大数据行业是现代科技发展的产物,大数据伦理是现代科技伦理的组成部分

人的理性的发展,促进科技进步,由此产生工具理性或者科技理性的观念。

但是若不对科技发展进行必要的规制,科技发展在取得成就的同时,也会损害社会整体利益,损害人类未来福祉。

所谓大数据伦理是在大数据技术创新、大数据科学研究和大数据运用中产生的思想和行为准则。大数据伦理要求,大数据技术创新、科学研究以及大数据成果只能有益于或者最大限度地有益于人、社会和环境,而不能损害人、社会和环境,应当最大限度地降低大数据应用中产生的负面影响。

大数据伦理在今日的社会中已逐渐成为一个不可忽视的重要议题。随着技术的发展,大数据的获取、存储、分析及应用为各行各业带来了前所未有的便利和机遇,但同时也引发了众多伦理挑战。

大数据伦理的核心在于如何确保数据的合法、公正、透明和安全使用。在数据收集阶段,我们需要确保数据的来源合法,尊重个人隐私,避免过度采集和滥用。同时,对于数据的分析和应用,也需要遵循伦理原则,避免数据歧视、误导用户或侵犯他人权益。

此外,大数据伦理还要求我们关注数据的安全问题。数据泄露、篡改或滥用都可能对个人、企业乃至国家造成重大损失。因此,加强数据保护,建立完善的数据安全体系,是大数据伦理不可或缺的一部分。

在实践中,大数据伦理的落地需要政府、企业和个人的共同努力。政府应制定和完善相关法律法规,为大数据的健康发展提供法制保障;企业应强化自律意识,建立完善的数据治理体系,确保数据的合规使用;个人也应提高数据安全意识,保护自己的合法权益。

展望未来,大数据伦理将随着技术的进步而不断发展。我们需要在推动大数据应用的同时,始终坚守伦理底线,确保大数据技术的健康发展,为社会的进步和繁荣贡献力量。

综上所述,大数据伦理不仅是技术发展的必然要求,也是社会进步的必然选择。让我们共同努力,推动大数据伦理的深入研究和实践,为构建更加和谐、公正、透明的大数据社会贡献力量。

二、大数据技术伦理风险

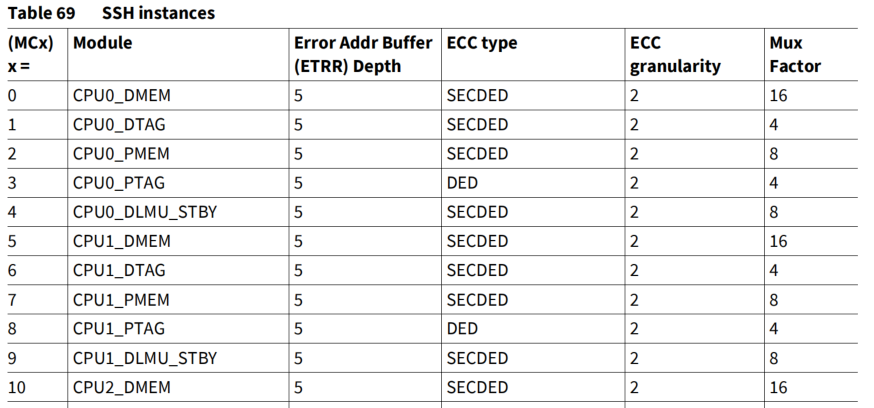

算法安全性、可信赖性及稳定性风险及其应对

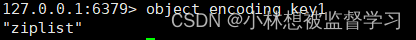

算法风险的表现

- 其一,算法存在泄露风险。

- 其二,可信赖性风险。

- 其三,算法随时可用性。

- 其四,算法漏洞产生的危害后果。

算法风险的危害

给算法所有者和使用者造成损失;对其可靠性带来挑战;产生的人身损害,却无法适用现有法律追责机制。

算法风险的应对

加强算法保密性,防止泄漏风险;完善应急系统,提高可靠性;加强风险提示,提高算法可解释性和可追责性。

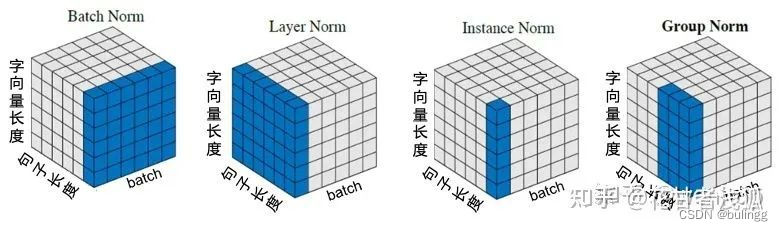

算法的可解释性风险及其应对

算法可解释性风险的内容

人类对算法的安全感、信赖感、认同度取决于算法的透明性和可理解性;算法的复杂性和专业性,加剧算法消费者、算法设计者、使用者之间的信息不对称;人工智能算法的涌现性和自主性,设计者难以通过行为原则判断和道德代码嵌入来保证算法的“善”。

算法可解释性风险的损害

损害算法消费者的知情权利益,模糊主体责任,造成可问责性的困难。

算法可解释性风险的应对

算法解释要求权,即被自动决策的人应该具有适当的保护,要求获取数据主体的特别信息,表达自己观点,获得人类干预,由权获得评估决定的解释,并质疑决定的合理性。

算法的决策不可预见性风险及其应对

- 算法决策的困境主要表现在算法结果的不可预见性。

- 算法可以超越人类的有限认识,计算大量的可能性,尝试人类以前从未考虑的解决方案。因此,研发者无法预见其所研发的产品做出的决策以及产生的效果。

- 应对方案。需要提高算法的可解释性,为确保在算法决策产生无法判断后果的情况下立即终止系统,引入算法终结机制。

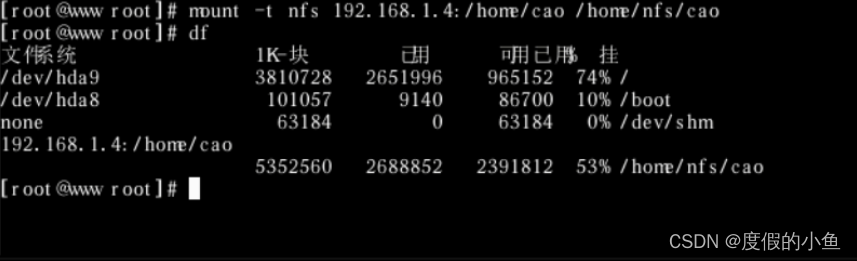

数据收集与储存中的泄漏风险及其应对

- 大数据容易受到攻击。开放的网络环境、复杂的数据应用和众多的用户访问,都使得大数据在保密性、完整性、可用性等方面面临更大的挑战。

- 个人信息泄漏风险增加。在对大数据多源数据进行综合分析,可以挖掘出更多的个人信息,加剧了个人信息泄露的风险。

- "匿名化”的可信度?

- 大数据技技术安全漏洞,导致数据泄露、伪造和失真等问题。

案例

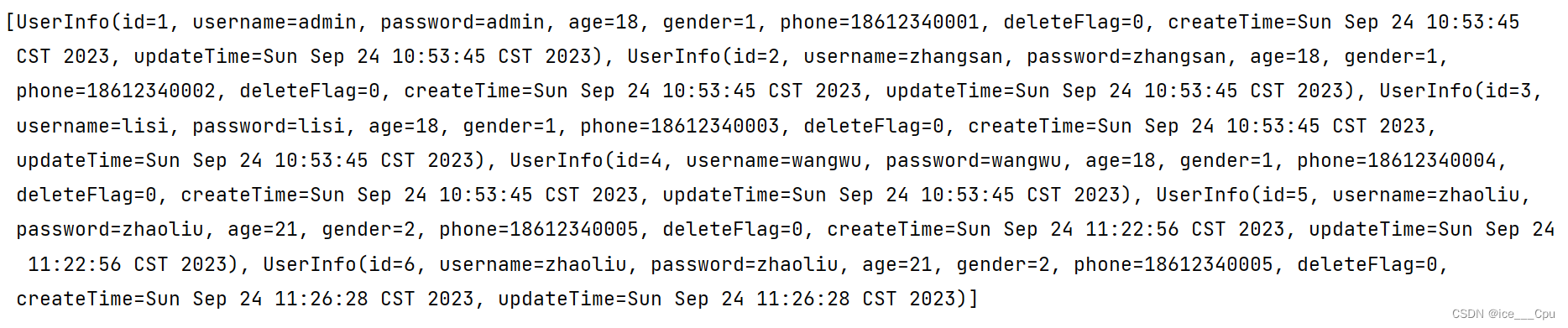

某大型电商平台内部员工涉嫌窃取50亿条用户数据

2017年3月,某大型电商平台协助公安部破获的一起特大窃取贩卖公民个人信息案,其主要犯罪嫌疑人乃该大型电商平台内部员工。该员工2016年6月底才入职尚处于试用期,即盗取涉及交通、物流、医疗、社交、银行等个人信息50亿条,通过各种方式在网络黑市贩卖。

三、 大数据应用中的伦理风险

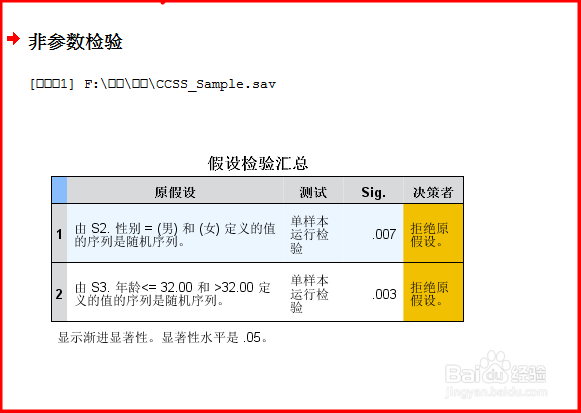

算法歧视

算法歧视,是指在看似没有恶意的程序设计中,由于算法的设计者或开发人员对事物的认知存在某种偏见,或者算法执行时使用了带有偏见的数据集等原因造成该算法产生带有歧视性的结果。诸如身份歧视、就业歧视、教育歧视、刑事司法歧视等。

算法歧视主要分为“人为造成的歧视”、“数据驱动的歧视”与“机器自我学习造成的歧视”三种类别。

算法滥用

算法滥用是指人们利用算法进行分析、决策、协调、组织等一系列活动中,其使用目的、使用方式、使用范围等出现偏差并引发不良影响的情况。

利用算法对用户进行不良诱导

娱乐平台利用算法诱导用户进行娱乐或信息消费,导致用户沉迷;算法内容推荐,不断强化用户自己想看的世界,产生“信息茧房”。

过度依赖算法

算法使用者盲目相信算法,因算法的缺陷而产生严重后果。例如医疗误诊导致医疗事故、治安和犯罪误判导致的安全问题等。

利用大数据开展不正当竞争

利用大数据技术窃取用户信息、知识产权信息等。

数据垄断

数据是一种重要资源。不同科技企业的数据资源储备量有着显著差异。大型互联网企业掌握大量数据,拒绝数据分享,造成企业间的数据难以互通,形成数据垄断。

数据垄断是一种不正当竞争方式。某些互联网巨头利用数据资源优势,拒绝数据开放共享,挤压竞争者的生存空间,获得垄断利益。